Il software di contabilità basato su cloud Xero è un'ottima soluzione per gestire l'intero processo contabile della tua azienda. È progettato per gli imprenditori che non hanno qualifiche contabili o contabili ed è relativamente facile da usare. Tuttavia, a volte clicchiamo un po' troppo velocemente, quindi se hai eliminato una transazione che vorresti vedere di nuovo, c'è un modo. Potrebbe essere un po' complicato da risolvere.

discord come assegnare automaticamente i ruoli

Questo articolo mostra come trovare una transazione eliminata e archiviarla in modo sicuro. Abbiamo incluso alcune informazioni utili sul crimine informatico e su come proteggere i tuoi dati aziendali.

Come trovare una transazione eliminata

Segui questi passaggi per trovare e ripristinare una transazione eliminata.

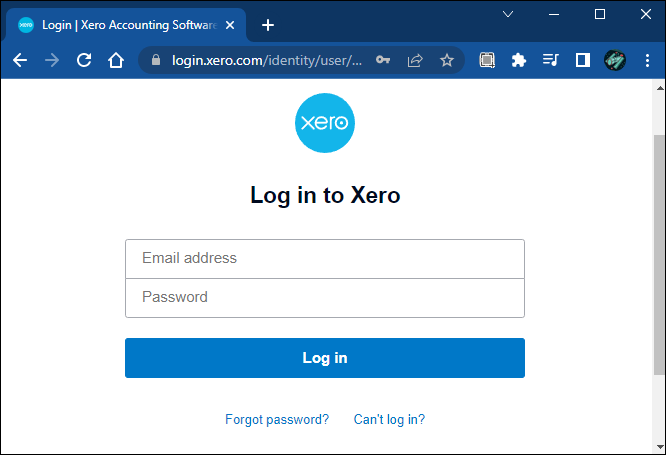

- Accedere a Xero .

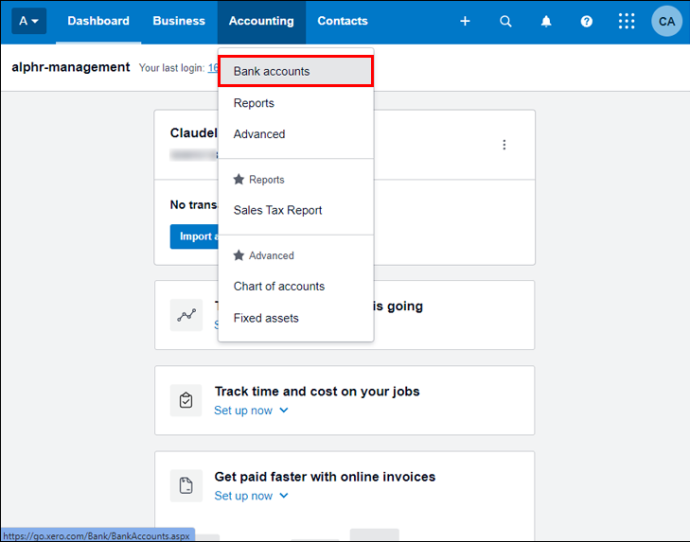

- Dal menu 'Contabilità', scegli 'Conti bancari'.

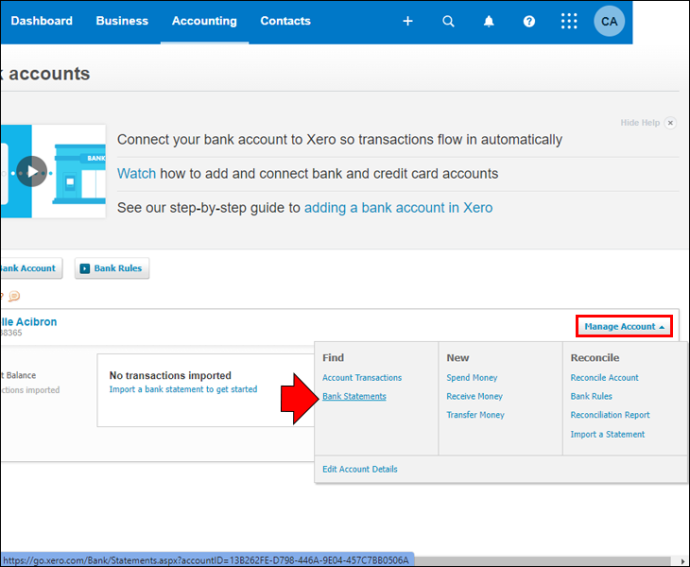

- Vai al conto bancario in cui desideri ripristinare la riga dell'estratto conto, quindi seleziona 'Gestisci conto' e 'Estratti conto'.

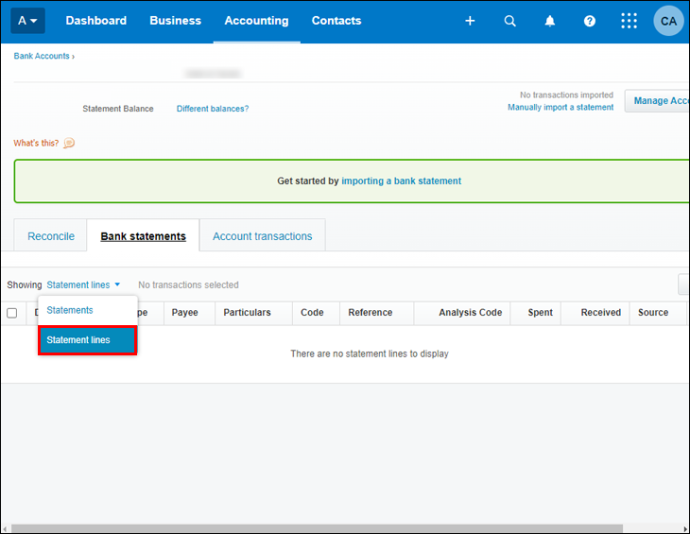

- Dall'opzione 'Visualizzazione', scegli 'Righe di rendiconto'.

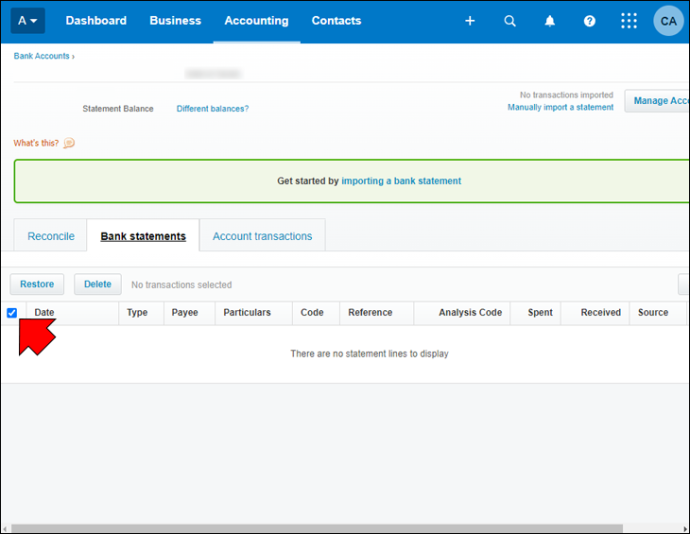

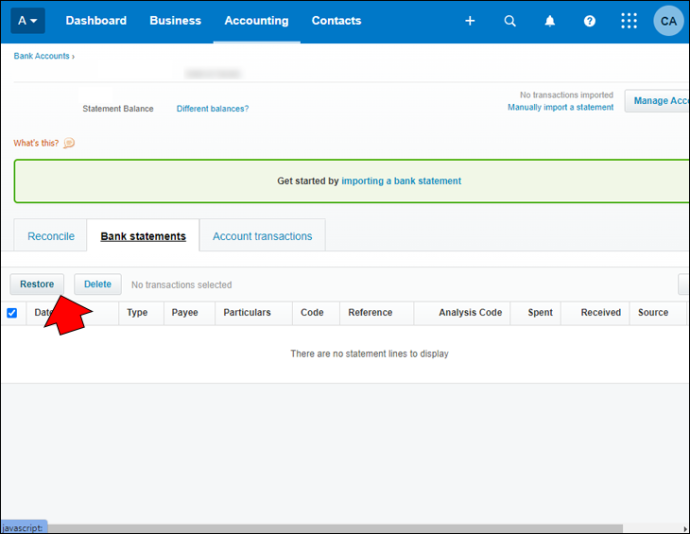

- Selezionare la casella di controllo accanto alla riga dell'estratto conto che si desidera ripristinare.

- Fare clic sul pulsante 'Ripristina'.

Mantieni al sicuro le tue transazioni cancellate ripristinate

Ora che hai trovato le tue transazioni cancellate, ti consigliamo di archiviarle in modo sicuro. Il software basato su cloud offre numerosi vantaggi per le aziende, tra cui flessibilità, mobilità e supporto per la collaborazione. Sfortunatamente, i sogni dei criminali informatici di un facile accesso ai dati si sono avverati.

Molti proprietari di piccole imprese potrebbero sentirsi sotto il radar per quanto riguarda il crimine informatico. Tuttavia, le piccole imprese vengono attaccate più delle imprese più grandi. Prima di imparare a proteggere i tuoi dati dai malintenzionati, capisci perché le aziende più piccole sono più prese di mira.

Ogni azienda ha risorse che vale la pena hackerare

Tutte le aziende, incluso un negozio individuale, disporranno di dati preziosi per un criminale informatico. Ad esempio, indirizzi e-mail, codici fiscali, numeri di carte di credito e persino account Apple Music. I criminali informatici possono guadagnare denaro da queste informazioni sul dark web.

Le piccole aziende in genere spendono meno per la sicurezza informatica

Molti proprietari di piccole imprese trovano la priorità delle spese come un atto di giocoleria. Sebbene molti leader conoscano l'importanza della sicurezza informatica per la propria azienda, potrebbe non essere una priorità.

I criminali informatici lo sanno bene. Ecco perché si concentrano sulle imprese più piccole, poiché sanno che sarà meno impegnativo ricevere un compenso rispetto a quello che otterrebbero dallo sforzo richiesto per hackerare aziende più importanti.

Le piccole imprese sono spesso non protette dal ransomware

Nell'ultimo decennio, il ransomware è stata una delle forme di attacco informatico in più rapida crescita. Anche il numero di vittime che hanno pagato il riscatto richiesto per riavere i propri dati è aumentato poiché i criminali online utilizzano metodi più sofisticati per ingannare le persone.

A causa del suo crescente successo, molti hacker si stanno avventurando lungo la strada del ransomware. I criminali che hanno appena iniziato prenderanno di mira prima una piccola impresa per facilitare l'intrusione.

Gli hacker possono ottenere l'accesso alle aziende più grandi attraverso quelle più piccole

Se un criminale informatico interrompe la rete di un'azienda più piccola, spesso sfrutta questo successo per entrare in un'azienda più grande. Molte piccole imprese forniscono servizi a società più grandi, come gestione di siti Web, account, marketing digitale, ecc. I rivenditori sono spesso collegati elettronicamente a specifici sistemi client. Questa configurazione può facilitare le violazioni multiaziendali.

Il personale potrebbe non essere ben addestrato alla consapevolezza informatica

La formazione sulla consapevolezza informatica può essere un altro compito difficile a cui dare la priorità in una piccola azienda con dipendenti impegnati che indossano molti cappelli. Tuttavia, errore umano rende le aziende più suscettibili al rischio informatico. Affinché gli attacchi informatici abbiano successo, hanno principalmente bisogno dell'assistenza degli utenti. Se il personale non è addestrato sui segni rivelatori di un'e-mail di phishing, ad esempio, potrebbe svolgere un ruolo in un attacco riuscito. I fruttuosi tentativi di phishing causano quasi tutte le violazioni dei dati. Insegnare ai dipendenti come individuare questi stratagemmi può rafforzare notevolmente la sicurezza informatica.

Come proteggere la tua azienda dal crimine informatico

Strumenti basati su cloud come Xero sono utili per supportarti nella gestione della tua attività in modo efficiente ed economico. Sfortunatamente, i criminali online cercano continuamente modi per ottenere l'accesso ai dati a causa della maggiore dipendenza dal cloud.

Non avrai tempo per tenere traccia di tutte le minacce informatiche in continua evoluzione. Tuttavia, dovresti essere sufficientemente protetto se ti concentri su queste tre aree di preoccupazione.

1. Fai attenzione ai falsi

I criminali online sono abili a impersonare quasi chiunque e faranno tutto il necessario per guadagnare la tua fiducia e ingannarti in qualcosa di rischioso. Ecco i tipi di impostori di cui tu e i tuoi team dovreste essere a conoscenza e come proteggere voi stessi e la vostra azienda dalle minacce informatiche.

Phishing e truffe telefoniche

Il phishing consiste nell'inviare messaggi che imitano comunicazioni legittime nel tentativo fraudolento di indurre le persone a rivelare le proprie informazioni personali.

- I tentativi di phishing possono avvenire tramite e-mail, messaggi di testo o telefonate che fingono di essere l'assistenza clienti o altri dipendenti di un'azienda.

- Gli allegati e i collegamenti inclusi nei messaggi di phishing vengono utilizzati per infettare i dispositivi e rubare le credenziali dell'account.

- I criminali informatici possono anche infiltrarsi nelle caselle di posta con password deboli e persino modificare le fatture in formato PDF.

Prendi in considerazione questi metodi per proteggere la tua attività:

- Allena il tuo personale a riconoscere i segni rivelatori del phishing e-mail per ridurre il rischio di link cliccati.

- Avere un software anti-malware installato su tutti i dispositivi aziendali.

- Utilizza password complesse e autenticazione a più fattori in tutta l'azienda.

2. Difendersi dagli aggressori

L'utilizzo di tecnologia non protetta è un obiettivo attraente per i criminali online. I dati e gli account dell'azienda possono essere a rischio da un attacco di crimine informatico quando i criminali cercano vulnerabilità di sicurezza nella tua tecnologia. I problemi possono verificarsi a causa di un'insufficiente manutenzione della sicurezza o come conseguenza di un incidente precedente come il phishing.

Comprendere i metodi di attacco utilizzati e come bloccare le vulnerabilità è la chiave per la prevenzione. Alcuni attacchi sono difficili da rilevare e possono assomigliare a un programma o file legittimo. Può monitorare discretamente la tua attività.

- Malware: il malware è un software intrusivo destinato a danneggiare e distruggere computer e sistemi informatici. Può far trapelare informazioni private, impedire l'accesso alle informazioni e ottenere l'accesso non autorizzato a sistemi o dati, tra le altre forme di interruzione.

- Ransomware: si tratta di una grave variante di malware che sta diventando sempre più popolare. Può assumere diverse forme e avere molti impatti e sintomi.

Puoi proteggere la tua azienda da questi tipi di attacchi:

- Eseguire il software antivirus e mantenere aggiornato il software sui dispositivi.

- Protezione contro il dirottamento degli account utilizzando password complesse e univoche su dispositivi e account aziendali e garantendo che tutti evitino di riutilizzare le password.

- Utilizzo di un gestore di password che può aiutarti a creare password complesse per i tuoi account e sincronizzarle su diversi dispositivi per accessi più rapidi.

3. Controlla regolarmente i tuoi punti ciechi

Man mano che la tua azienda cresce, aumentano le dimensioni e la complessità dei dati in tuo possesso. Può diventare opprimente da gestire e difficile da proteggere. I rischi e gli obblighi associati ai dati aziendali possono essere scoperti solo quando è troppo tardi. Devi essere consapevole dei punti ciechi della tua attività in combinazione con i falsi e gli aggressori.

Oltre a proteggere i dati aziendali sensibili e riservati dalle minacce criminali online, come le transazioni cancellate ripristinate in Xero, c'è un altro tipo di dati che sei obbligato a proteggere che spesso viene trascurato.

Dati personali

- I dati personali possono identificare qualcuno fisicamente e logisticamente e possono essere dannosi per loro se esposti. Ciò include i dati relativi a te, ai tuoi clienti, fornitori, dipendenti o familiari.

- Fai attenzione alle informazioni di pagamento come numeri di carta di credito, dettagli di contatto, numeri di carta d'identità, numeri di conto bancario, numeri di previdenza sociale, numeri di passaporto e patente di guida, ecc.

- Sebbene questi dati siano utili per le tue operazioni aziendali, sono soggetti a requisiti etici, legali e contrattuali relativi al loro utilizzo.

Leggi globali sulla privacy

Esiste una legislazione internazionale creata per ritenere le imprese responsabili e per proteggere gli individui, ad esempio, GDPR . La tua azienda deve rispettare le leggi sulla privacy nelle aree geografiche della tua attività e il mancato rispetto potrebbe comportare gravi azioni legali.

Minacce interne

- Uso improprio: i rischi per le informazioni aziendali possono provenire dall'interno dell'azienda, deliberatamente o accidentalmente.

- Cattiva gestione: il personale può esporre inconsapevolmente dati sensibili attraverso la condivisione o l'archiviazione non sicura.

- Intento dannoso: un dipendente infelice può utilizzare la propria capacità di accedere a determinate informazioni e utilizzarle a scopo di lucro o vendetta.

Ecco come proteggerti.

- Esamina le informazioni personali conservate dalla tua azienda e assicurati che siano archiviate in modo sicuro e in linea con le migliori pratiche.

- Forma i tuoi dipendenti sul modo sicuro di gestire, archiviare e condividere le informazioni personali.

- Acquisisci familiarità con le leggi sulla privacy nei paesi in cui operi, poiché le leggi potrebbero differire.

- Limitare l'accesso alle informazioni personali. Consenti l'accesso solo ai membri del team che ne hanno bisogno per svolgere i loro ruoli.

- Assicurati che gli accessi condivisi non vengano utilizzati; questo aiuta a sviluppare un audit trail nel caso in cui sia necessario indagare su un incidente.

Domande frequenti

Quanto tempo ci vuole per imparare Xero?

La certificazione Xero per ragionieri e contabili può essere completato tramite un corso online, un webinar dal vivo o un consulente Xero rapido. Ci vogliono circa 6-8 ore per completare la certificazione Xero.

Posso imparare Xero da solo?

Xero non è difficile da usare. Tuttavia, se non hai familiarità con il software di contabilità online e stai imparando a usarlo in modo indipendente, può esserci una curva di apprendimento piuttosto lunga.

Transazione eliminata ripristinata

Il software di contabilità Xero offre un'interfaccia ben organizzata, ma per alcuni imparare a usarlo può essere difficile. Fortunatamente, ti consente di accedere rapidamente alle transazioni cancellate nel caso in cui qualcosa venga accidentalmente cancellato. Le transazioni eliminate verranno visualizzate nell'area Rendiconti bancari, dove è possibile selezionare la transazione e scegliere Ripristina.

Sei riuscito a trovare e ripristinare la transazione eliminata che volevi? Hai imparato nuovi modi per proteggere i tuoi dati dai criminali informatici da questo articolo? Condividi la tua esperienza con noi nella sezione commenti qui sotto.