Con il software e il know-how adeguati, praticamente tutto ciò che fai durante l'utilizzo del computer può essere tracciato e annotato. L'ultima volta che hai effettuato l'accesso, sei andato online, avviato un programma o aggiornato il tuo sistema sono solo alcune di queste cose. Poi ci sono le cose che preferiresti che nessun altro sappia, che possono anche essere monitorate.

Per mantenere la tua privacy ed evitare che occhi vaganti si addentrino nella tua attività personale, probabilmente prendi alcune precauzioni. Disconnettiti o blocca sempre il PC quando esci dalla stanza, lasci il computer in compagnia di un amico o parente fidato, o addirittura portalo con te (se un laptop) per evitare qualsiasi ficcanaso.

Ma cosa succede se dimentichi di bloccare il computer o quell'amico fidato non è affidabile come pensi? Non puoi portare il tuo laptop ovunque, sempre. Potresti anche avere la sensazione che qualcuno sia stato sul tuo computer di recente, ma non sei abbastanza sicuro di come dirlo. Il laptop potrebbe essere stato leggermente spostato, la tastiera ha una macchia proveniente da una fonte sconosciuta e il coperchio era rimasto aperto quando sai che lo chiudi sempre. Qualcosa è chiaramente fuori posto.

Qualcuno ha usato segretamente il tuo PC? Hanno trovato qualcosa che avresti preferito che fosse tenuto segreto? Potrebbe essere il momento di fare un po 'di lavoro investigativo. Hai solo bisogno di sapere da dove cominciare. Se sospetti che qualcun altro abbia utilizzato il tuo computer quando sei lontano, puoi utilizzare una serie di tecniche per scoprirlo con certezza.

Un po 'di lavoro investigativo da 'intruso di computer'

È importante scoprire con certezza se il tuo computer è stato compromesso da una fonte esterna in quanto mette a rischio le tue informazioni personali. Sapere dove è necessario iniziare a cercare può aiutare a ridurre il tempo necessario per limitare la possibilità di un'intrusione e trovare il responsabile. Ecco alcune diverse attività che puoi eseguire per scoprire se qualcuno ha effettuato l'accesso al tuo computer con il tuo consenso.

Attività recenti

Il controllo dello stato su file e cartelle specifici è un ottimo modo per determinare se utenti non autorizzati hanno effettuato l'accesso al tuo computer. Puoi controllare i tuoi file aperti di recente per vedere se ce n'è uno (o molti) che sono stati esaminati. Windows lo ha introdotto con Windows 10 come un modo semplice per ripristinare un punto precedente nel tuo lavoro. Tutti i programmi Microsoft descriveranno in dettaglio quando un file è stato aperto e modificato per ultimo, quindi non sarà troppo difficile determinare se si è verificata un'intrusione di questo tipo.

Accedere Esplora file , di solito puoi trovarlo sulla barra delle applicazioni come file Cartella icona. Puoi anche sollevarlo premendo Win + E . Dovresti quindi iniziare andando ai documenti e ovunque tu possa memorizzare i tuoi file personali e controllare le date che potrebbero non coincidere con l'ultima volta che hai aperto il file. Apri il file stesso per determinare se sono state apportate modifiche ingiustificate.

Accedere Esplora file , di solito puoi trovarlo sulla barra delle applicazioni come file Cartella icona. Puoi anche sollevarlo premendo Win + E . Dovresti quindi iniziare andando ai documenti e ovunque tu possa memorizzare i tuoi file personali e controllare le date che potrebbero non coincidere con l'ultima volta che hai aperto il file. Apri il file stesso per determinare se sono state apportate modifiche ingiustificate.

Un altro punto in cui immergersi sarebbero le singole app. La maggior parte delle app è dotata di una funzione che ti consente di controllare le modifiche e le aggiunte recenti ai tuoi file, nonché quando è stato effettuato l'ultimo accesso. Questo potrebbe darti un ottimo indizio sul fatto che qualcuno abbia ficcato il naso nei tuoi file.

File modificati di recente

Per non screditare quanto affermato in precedenza, tieni presente che chiunque può cancellare tutte le attività recenti condotte sul proprio PC se sa come. È semplice come fare clic con il pulsante sinistro del mouse su Accesso veloce , poi Opzioni , e infine, Cancella cronologia Esplora file . Certo, puoi trasformare questo atto di spionaggio in positivo. Se un'attività recente è stata eliminata, saprai per certo che qualcuno ha sicuramente fatto il rooting nei file del tuo computer. Puoi anche scoprire in quali file stavano curiosando.

Tutto quello che devi fare è tornare a Esplora file e nel campo di ricerca situato in alto a destra nella finestra, digita data modificata: . Puoi perfezionare ulteriormente la ricerca aggiungendo un intervallo di date. È possibile tornare indietro di un anno intero se ritieni che questa sia stata una cosa in corso.

Colpire accedere e vedrai un elenco completo dei file modificati a cui è stato eseguito l'accesso. Dico modificati in quanto questi sono gli unici file che verranno effettivamente visualizzati. Se il ficcanaso stava modificando uno qualsiasi dei file, è possibile che il tuo PC lo salvi automaticamente, lasciando dietro di sé alcune prove. Fai un po 'di lavoro investigativo aggiuntivo restringendo i tempi elencati a quando eri lontano dal computer. Questo ti darà un'immagine più chiara di chi potrebbe avervi avuto accesso.

Incoerenza nella cronologia del browser

La cronologia del browser viene eliminata facilmente. Probabilmente lo sai bene se hai svuotato la cache e svuotato i cookie in base a una pianificazione in modo da non impantanare il tuo browser. Tuttavia, il colpevole potrebbe aver dovuto andarsene in fretta prima di poter coprire adeguatamente le proprie tracce.

Google Chrome, Firefox e Edge consentono tutti di visualizzare la cronologia delle ricerche. Di solito puoi trovarlo nelle Impostazioni, qualunque sia l'icona, nella parte in alto a destra dello schermo. Fare clic su di esso e individuare la cronologia, quindi tornare indietro per vedere se si notano incongruenze. Cerca siti Web sconosciuti in quanto possono essere un classico segno che qualcun altro ha effettuato l'accesso al tuo computer.

Sebbene i browser possano avere modi diversi per cercare nella cronologia, si riceve comunque l'intera immagine. È anche utile controllare tutti i browser che potresti aver installato sulla tua macchina per qualsiasi problema. Personalmente ho tutti e tre quelli menzionati nella parte superiore del browser Brave. Ognuno di questi avrebbe potuto essere utilizzato senza il tuo permesso per curiosare su Internet per qualsiasi motivo.

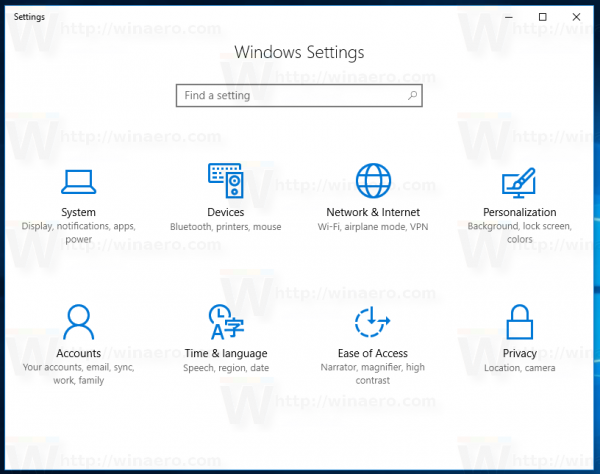

Eventi di accesso a Windows 10

Quindi hai seguito tutti i metodi più semplici per tentare di determinare se il tuo computer è stato infiltrato. Tuttavia, non hai ancora prove concrete a sostegno delle tue affermazioni. È qui che gli eventi di accesso a Windows 10 possono tornare utili.

Windows 10 Home annota automaticamente un accesso ogni volta che si verifica. Ciò significa che ogni volta che effettui l'accesso, l'ora e la data vengono tracciate e annotate per te. La vera domanda è come accedere ai log e capiresti anche cosa stai leggendo quando lo fai?

Digita Visualizzatore eventi nella barra di ricerca situata sulla barra delle applicazioni e fai clic sull'app quando si popola. Segui questo andando a Registro di Windows e poi a Sicurezza . Dovresti ricevere un lungo elenco di attività variabili accompagnate da codici ID di Windows. Probabilmente sembra un pasticcio confuso e incoerente a qualcuno che non parla correntemente l'IT.

Fortunatamente, ho 13 anni di conoscenza IT e posso dirti che l'unico codice importante di cui avrai bisogno in questo caso è 4624 , che è l'ID di Windows per un accesso registrato. Se ti capita di vedere il codice 4634 , questo è un codice di accesso amministrativo che significa che un account è stato disconnesso dal tuo PC. Non così importante in questo contesto, ma comunque un piccolo fatto divertente per educarti.

come riprodurre musica sulla storia di instagram

Invece di scorrere il lungo elenco di attività, cercare ognuna che potrebbe avere un file 4624 ID Windows, puoi usare il file Trova… caratteristica. Questa particolare funzione può essere trovata a destra nell'area Azioni e utilizza un file Binocolo icona. Digitare il codice nell'area Trova cosa: di input e fare clic Trova il prossimo .

Per una ricerca più approfondita, se ti capita di conoscere il tempo generale trascorso lontano dal computer, puoi utilizzare i filtri. Nella sezione Azioni, fare clic su Filtra registro corrente e quindi fare clic sul menu a discesa Registrato. Scegli l'intervallo di tempo che desideri controllare, quindi fai clic su ok . È quindi possibile fare clic su uno qualsiasi dei singoli registri per raccogliere maggiori dettagli su quando si è verificato e su quale account è stato utilizzato per accedere.

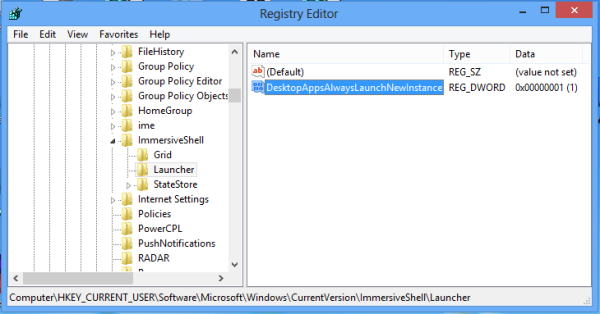

Abilitazione del controllo dell'accesso per Windows 10 Pro

Windows 10 Pro non controlla automaticamente gli eventi di accesso allo stesso modo della versione Home. Richiederà un po 'di lavoro aggiuntivo per abilitare questa funzione.

Puoi iniziare da:

- Digitando gpedit nella barra di ricerca sulla barra delle applicazioni. Questo è il Editor criteri di gruppo , una funzionalità a cui non è possibile accedere durante l'utilizzo della versione Windows 10 Home.

- Quindi, vai a Configurazione del computer .

- Poi, Impostazioni di Windows in Impostazioni di sicurezza .

- Seguito da Politiche locali in Politica di controllo .

- Finisci in Controlli di accesso .

- Selezionare Successo e fallimento . Ciò consentirà a Windows di registrare tentativi di accesso riusciti e non riusciti.

- Una volta abilitato, è possibile visualizzare gli audit nello stesso modo in cui si fa per la versione Home tramite Visualizzatore eventi .

Prevenzione delle intrusioni informatiche

Ora che conosci alcuni modi per rilevare se il tuo computer viene utilizzato senza la tua autorizzazione, potrebbe essere il momento di rafforzare i tuoi protocolli di sicurezza. In primo luogo, a nessuno dovrebbe essere consentito di accedere alla tua proprietà personale senza il tuo permesso. Questo include familiari stretti e amici. Se pensi che uno di loro lo abbia fatto, la prima cosa da fare è chiedere direttamente. Ignora l'atteggiamento o l'occhio puzzolente che potresti ricevere. È una tua proprietà e devono rispettarlo.

Una delle difese più importanti contro gli intrusi che tutti apprendono è creare una password per l'account complessa. In nessun caso dovresti fornire queste informazioni a nessun altro. Astenersi dal rendere la password semplice o prevedibile e NON Scrivilo. Corri il rischio di divulgare le informazioni ad altre parti quando le lasci esposte affinché tutti possano vederle.

Bloccare il computer ogni volta che ti allontani è anche un ottimo modo per evitare un ficcanaso. Insieme a una password complessa che non hai fornito a nessuno, premendo Win + L ogni volta che sei lontano dal tuo computer è una solida difesa.

Hacker e accesso remoto

Non è solo l'intrusione fisica di cui dovrai preoccuparti, ma anche il cyber. Se sei connesso a Internet in qualsiasi modo, ciò ti apre a molti rischi nell'ambiente iperconnesso di oggi. Tutti i tipi di attività quotidiane si svolgono online e con un tale livello di accessibilità, tali attività potrebbero aprire backdoor a intenti dannosi.

come abilitare il mantenimento dell'inventario in Minecraft

Il malware può penetrare nelle parti più profonde del tuo computer da alcuni dei punti di ingresso più innocenti. Una semplice e-mail contenente un collegamento fraudolento o un cavallo di Troia può portare a gravi violazioni della sicurezza proprio sotto il tuo naso. I criminali informatici possono ottenere l'accesso remoto alle informazioni sensibili archiviate sul tuo hardware e saresti tu a lasciarli entrare. Cose piuttosto spaventose.

Il malware può penetrare nelle parti più profonde del tuo computer da alcuni dei punti di ingresso più innocenti. Una semplice e-mail contenente un collegamento fraudolento o un cavallo di Troia può portare a gravi violazioni della sicurezza proprio sotto il tuo naso. I criminali informatici possono ottenere l'accesso remoto alle informazioni sensibili archiviate sul tuo hardware e saresti tu a lasciarli entrare. Cose piuttosto spaventose.

Fortunatamente, ci sono molti strumenti di rilevamento dell'accesso remoto disponibili per aiutarti a rilevare e prevenire l'accesso al tuo sistema, respingendo intrusi indesiderati prima che possano stabilirsi. Possono anche aiutare a garantire che sia stato messo in atto un sistema di sicurezza più ferrea per fermare qualsiasi anche future incursioni, eliminando le minacce prima che possano manifestarsi.

Nozioni di base sul rilevamento dell'accesso remoto

Evita di diventare vittima del crimine informatico commesso attraverso la manipolazione di terze parti dell'hardware del tuo computer. Comprendere alcune delle nozioni di base nel rilevamento dell'accesso remoto ti aiuterà a lungo termine. Affrontare questo problema dovrebbe essere una priorità e dovrebbe essere fatto il più rapidamente possibile.

Sarai in grado di sapere quando qualcuno accede al tuo computer poiché le applicazioni verranno avviate spontaneamente e indipendentemente dalle tue azioni. Un esempio potrebbe essere un uso eccessivo delle risorse, che rallenta la velocità di funzionamento del tuo PC, limitando le attività che puoi eseguire. Un altro sarebbe una cattura ancora più semplice, notando programmi e applicazioni in esecuzione senza che tu ne attivi il lancio.

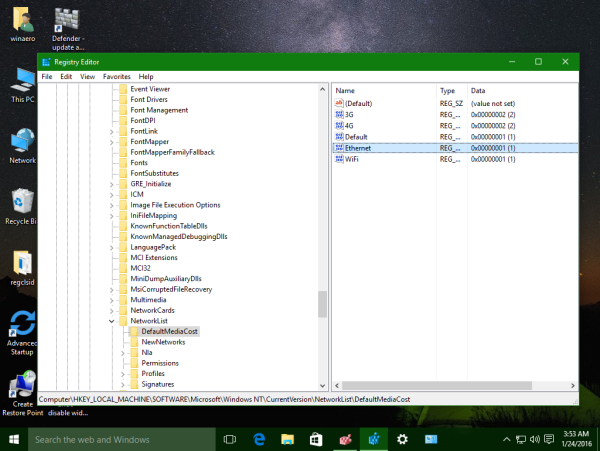

Questi sono solitamente indicatori rivelatori di un'intrusione. La prima cosa da fare quando si rileva un'intrusione è disconnettersi immediatamente da qualsiasi connessione online. Ciò significa sia connessioni Ethernet basate su LAN che WiFi. Ciò non risolverà la violazione ma terminerà l'accesso remoto attualmente in corso.

Questo, ovviamente, è praticabile solo quando sei davanti al computer, assistendo tu stesso all'atto. L'hacking che avviene mentre sei lontano dal tuo dispositivo è un po 'più complicato da rilevare. Probabilmente dovrai eseguire tutti i passaggi precedenti indicati in questo articolo. Tuttavia, puoi anche scegliere di utilizzare anche il Task Manager.

Utilizzo del Task Manager per rilevare l'accesso

Windows Task Manager può essere utilizzato per valutare se sul tuo sistema sono stati aperti programmi sconosciuti. Questo è vero anche se il criminale non è attualmente nel sistema al momento del controllo.

Per aprire il Task Manager, puoi scegliere una delle tre opzioni:

- stampa Ctrl + Alt + Canc contemporaneamente per visualizzare una schermata blu con una manciata di opzioni. Scegli Task Manager dall'elenco.

- Puoi fare clic con il pulsante destro del mouse sulla barra delle applicazioni e selezionare Task Manager dal menu fornito.

- genere Task Manager nel campo di ricerca situato sulla barra delle applicazioni e seleziona l'app una volta che viene popolata nell'elenco.

Una volta aperto il Task Manager, cerca nei tuoi programmi quelli che potrebbero essere attualmente in uso e che sai che non dovrebbero esserlo. Trovarne uno potrebbe essere un indicatore che qualcuno sta accedendo al tuo dispositivo da remoto. Ancora di più se ti capita di imbatterti in un programma di accesso remoto in esecuzione.

Impostazioni firewall

Gli hacker possono consentire a un programma di ottenere l'accesso tramite il firewall. Questo è un modo sicuro per determinare se il tuo dispositivo è stato violato o meno. Qualsiasi programma a cui è stato concesso l'accesso senza il tuo consenso dovrebbe sempre far scattare un allarme nella tua mente. Dovrai revocare immediatamente queste modifiche per interrompere la connessione a cui il tuo hacker ha ora accesso.

Vai a Windows Firewall dal Pannello di controllo per controllare le impostazioni correnti. Dopo aver notato eventuali incongruenze o anomalie, rimuovere immediatamente le modifiche apportate, riavviare il computer e quindi eseguire una scansione antivirus o antimalware.

Hai completato tutto in questo articolo e tuttavia ritieni ancora che il tuo computer sia stato eseguito senza il tuo permesso? Potresti voler portare il tuo dispositivo a un professionista IT che può aiutarti a determinare le intrusioni utilizzando il software di monitoraggio dell'accesso remoto. Potrebbe anche essere una buona idea assicurarsi che gli aggiornamenti di Windows siano aggiornati e che il software antivirus sia il migliore per le proprie esigenze.