Il malware e le malattie umane prosperano grazie al silenzio e all'invisibilità. Se la più piccola cellula cancerosa ti desse una faccia a pois, cercheresti immediatamente un trattamento e probabilmente staresti bene, perché il malvagio invasore non avrebbe mai la possibilità di diffondersi.

Allo stesso modo, è meglio rilevare le infezioni da malware in anticipo, prima che possano diffondersi e causare danni terribili. Se il malware ha segnalato il suo arrivo schiaffeggiando Sei stato malware! sul tuo monitor, scaricheresti uno strumento per fulminarlo e poi andresti avanti con la tua vita. Ma gli hacker non vogliono che tu sappia che sei stato hackerato.

Creano impostori silenziosi che possono annidarsi nel tuo sistema per anni, rubando i tuoi dati bancari, password e altri dati sensibili mentre sei beatamente ignaro. Anche il ransomware può infettarsi silenziosamente nel tuo PC prima che schizzi una richiesta di riscatto sul tuo schermo.

Inizieremo rivelando gli ultimi killer silenziosi che potrebbero nascondersi nel tuo PC o nel tuo telefono, tablet e router. Quindi ti mostreremo come trovare questi e altri cattivi nascosti. Preparati: potrebbe esserci più di quanto ti aspettassi. La buona notizia è che offriremo quindi modi per cacciare e tenere fuori gli assassini silenziosi.

Il peggior malware ora è anche peggio

Le aziende di sicurezza e software, inclusa Microsoft, sono intrappolate in un gioco costante di 'tutto ciò che puoi fare, io posso fare di meglio' con gli hacker. Se Microsoft risolve una falla di sicurezza, gli hacker scoprono presto una nuova vulnerabilità da sfruttare. Quando il tuo antivirus identifica una nuova minaccia e aggiorna le sue definizioni per inserire nella lista nera l'autore del reato, l'autore del reato cerca (o forza) un nuovo modo per entrare.

Il malware non si arrende mai. Ritorna al tavolo da disegno e rimbalza più forte, più difficile da rimuovere e, la migliore strategia di sopravvivenza di tutte, più difficile da rilevare.

Prima di mostrare come trovare e uccidere il malware che si nasconde nel tuo PC, offriremo alcuni esempi per contestualizzare i pericoli. Ecco sette minacce mortali che potrebbero causare il caos nel tuo computer in questo momento, nascoste non solo da te ma anche dal tuo sistema operativo (OS), browser e persino dal tuo antivirus.

Trojan che dirottano gli antivirus

I trojan sono file dannosi mascherati da file, programmi o aggiornamenti legittimi. Il termine, come puoi immaginare, deriva dall'antica storia dei greci che si nascondevano all'interno di un cavallo di legno per intrufolarsi nella città di Troia. Tremila anni dopo, 'Trojan' significa più o meno la stessa cosa, ma senza la falegnameria. Ora descrive qualsiasi strategia per invadere un luogo protetto, come il sistema operativo (OS) del tuo PC, fingendo di essere qualcosa che non è.

Il Trojan più noto degli ultimi anni è Zeus (chiamato anche Zbot), che non è stato rilevato in molti PC e ha saccheggiato i dettagli bancari delle vittime. Ha una nuova terrificante concorrenza sotto forma di Carberp, il cui nome potrebbe far ridere un bambino ma il cui codice potrebbe distruggere tutte le difese del tuo PC.

Il codice sorgente di Carberp è stato rilasciato gratuitamente online, una prospettiva terrificante per la sicurezza informatica. Consente agli hacker di tutto il mondo di creare nuove versioni di questo mostro. Tutti condividono l'obiettivo principale di non essere rilevati nel PC, secondo Kaspersky. Una volta lì, ruba silenziosamente i tuoi dati personali, comprese password e dettagli bancari. L'incarnazione più spaventosa di Carberp (almeno finora) può disabilitare e persino rimuovere l'antivirus installato. Ciò rende più difficile il rilevamento e la rimozione persino dell'ultimo ransomware.

LEGGI SUCCESSIVO : La nostra guida al miglior software antivirus 2017

Rootkit che cancellano il PC

Se i trojan sono malware travestiti, i rootkit sono contrabbandieri incorporati nel malware. Una volta che un rootkit è entrato nel tuo PC, magari ingannandoti facendoti fare clic su un link di phishing, hackera il tuo sistema operativo per garantire che il suo carico dannoso rimanga nascosto.

Attualmente l'esempio più spaventoso è Popureb, un piccolo rootkit con una grande reputazione secondo la società di sicurezza Sophos. Non solo avvolge un mantello dell'invisibilità attorno ai suoi contenuti pericolosi, ma si incorpora così profondamente nel sistema operativo delle vittime che sono state costrette a cancellare i loro sistemi per rimuoverlo. Il consiglio di Microsoft è che tutte le infezioni da rootkit dovrebbero essere gestite eseguendo un'installazione pulita di Windows.

Intrusi dalla porta sul retro

Una backdoor non è un tipo di malware, ma un difetto deliberatamente installato nel tuo sistema operativo che consente agli hacker di entrare nel tuo PC completamente inosservato. Le backdoor possono essere installate da trojan, worm e altri malware. Una volta creata la falla, gli hacker possono utilizzarla per controllare il tuo PC da remoto. Rimane nascosto, permettendogli di creare ancora più backdoor per un uso futuro.

Evasione malware

Gli hacker stanno ora progettando malware il cui scopo principale è eludere il rilevamento. Vengono utilizzate varie tecniche. Alcuni malware, ad esempio, ingannanoantivirusprogrammi modificando il suo server in modo che non corrisponda più alla lista nera dell'antivirus. Un'altra tecnica di elusione consiste nell'impostare il malware in modo che venga eseguito in determinati momenti o seguendo determinate azioni intraprese dall'utente. Ad esempio, un hacker può impostare il malware per l'esecuzione durante periodi vulnerabili come l'avvio, quindi per rimanere inattivo per il resto del tempo.

Ransomware dirottamento di parole

Come se non fosse già abbastanza grave scoprire che un file apparentemente sicuro è in realtà un Trojan, gli esperti di sicurezza hanno ora trovato un ransomware nascosto nei file di Word. Le macro di Office, piccoli file configurabili che attivano una serie automatica di azioni, sembrano ancora più suscettibili alle infezioni ransomware, probabilmente perché agli utenti viene chiesto di scaricarle. A febbraio, i ricercatori hanno identificato 'Locky', un ransomware che arriva per gentile concessione di una macro dannosa in un documento di Word.

Botnet del router

Una botnet è una serie di computer connessi a Internet o altri dispositivi che gli hacker utilizzano per diffondere spam o malware ad altri PC.

gioca ai giochi wii u su switch

Se il tuo router, laptop o persino il tuo termostato 'intelligente' fa parte di una botnet, quasi sicuramente non ne avrai idea. E se non lo sai, come puoi risolverlo?

ransomware cipolla

Tor (noto anche come The Onion Router) è un software gratuito che consente di navigare e comunicare in modo anonimo. Non puoi essere tracciato dal tuo ISP, da Microsoft o da chiunque altro. Viene utilizzato dai giornalisti per proteggere le proprie fonti e dagli informatori che segnalano atrocità di guerra.

Purtroppo, è anche molto popolare tra gli hacker, che usano Tor per discutere e distribuire malware senza essere tracciati. Il povero vecchio Tor ha persino visto il suo soprannome contaminato da criminali che hanno creato un ransomware di crittografia chiamato 'Onion'.

Un'altra variante di ransomware segreta è CryptoWall 4, una nuova versione del famigerato ransomware che è stata aggiornata per eludere il rilevamento sui PC delle vittime.

Scansiona il tuo PC alla ricerca di processi dubbi

La nuova generazione di malware stealth non tende ad avere segni evidenti di omaggi, come strani pop-up.

Il Carberp Trojan è un ottimo (beh, notevole) esempio di malware che viene ricostruito più e più volte per renderlo molto più difficile da rilevare. È improbabile che venga visualizzato negli scanner di malware manuali o anche in una scansione antivirus completa.

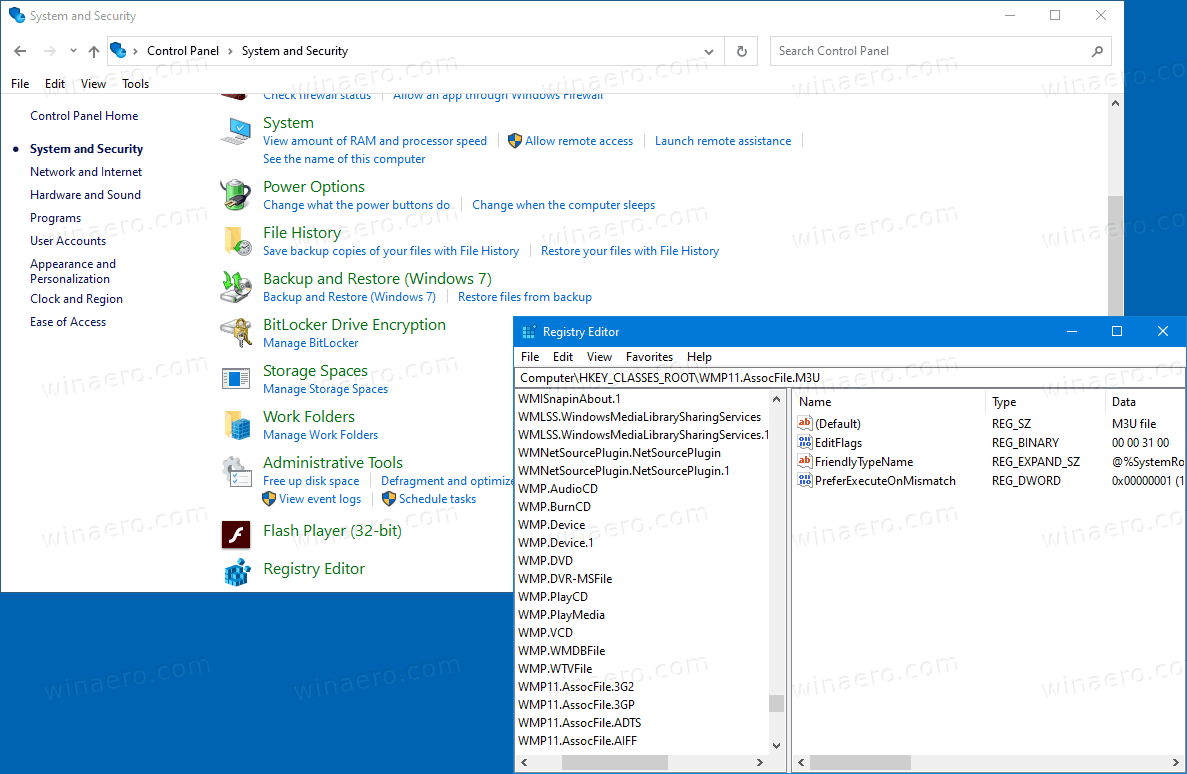

Un'opzione è utilizzare strumenti come il gestore di avvio gratuito Autoruns, che elenca ogni singolo processo, servizio e attività che è attivo o è stato attivo sul tuo PC, inclusi quelli dannosi. È principalmente usato per fermare i processi indesiderati in esecuzione all'avvio, ma è anche uno strumento geniale per rintracciare oggetti misteriosi che non hai installato e di cui non capisci il ruolo. La maggior parte di questi processi (in particolare il malware nascosto) non verrà visualizzata in Task Manager, quindi non preoccuparti nemmeno di usarlo.

Il principale svantaggio di Autoruns è che le sue liste sono spaventosamente lunghe. Usa il menu Opzioni per restringere il campo un po' alla volta. Seleziona Nascondi posizioni vuote, quindi Nascondi voci Microsoft e attendi che l'elenco si aggiorni in modo che contenga solo elementi di terze parti attivi. Ora leggilo e, se vedi qualcosa che non riconosci, fai clic con il pulsante destro del mouse e fai clic su Cerca online (o premi Ctrl + M) per eseguire una ricerca su Google nel tuo browser.

Google cercherà il nome completo del file associato al processo e offrirà collegamenti a pagine pertinenti su siti di sicurezza come File.net (www.file.net), che rivela se alcuni file sono sicuri; Libreria dei processi , che spiega cos'è un processo e perché è in esecuzione; e l'eccellente Dovrei bloccarlo? . L'ultima versione di Autoruns (v13.51) incorpora il database di controllo dei file VirusTotale e aggiunge un'opzione Check VirusTotal al menu di scelta rapida.

Scansiona aree specifiche del tuo PC

Il scanner online gratuito della società di antivirus Eset non è così online come sembra: in realtà non è uno strumento basato su browser. Inizialmente siamo rimasti delusi da ciò, perché gli strumenti basati su browser tendono ad essere più veloci e facili da usare rispetto al software installabile tradizionale e, naturalmente, non comportano la necessità di dover affrontare un processo di installazione.

Ma Eset Online Scanner vale la pena dare un'occhiata, perché ti consente di cercare malware nascosti e file dubbi in determinate cartelle e aree del tuo PC, ed è molto più veloce di una scansione completa.

Quando fai clic su 'Esegui Eset Online Scanner' si apre una seconda finestra che invita a scaricare ESET Smart Installer. Fare clic sul collegamento blu 'esetsmartinstaller_enu.exe', aprirlo e quindi fare clic su Esegui se richiesto da Windows. Seleziona la casella 'Condizioni d'uso' e quindi fai clic su Avvia.

Durante la configurazione, fai clic su 'Abilita rilevamento di applicazioni potenzialmente indesiderate', quindi apri 'Impostazioni avanzate' e seleziona 'Cerca archivi' e 'Cerca applicazioni potenzialmente non sicure' e lascia spuntate le altre due caselle. Qui puoi selezionare determinate cartelle, altre destinazioni e persino file specifici. Lo strumento ha una tecnologia anti-stealth integrata, il che significa che può rilevare e pulire i file nascosti in cartelle che non sapevi nemmeno fossero lì.

Il nostro principale problema con Eset è la sua abitudine ai falsi positivi. Ha erroneamente identificato i nostri strumenti NirSoft preferiti come dannosi, e certamente non lo sono. Quindi, prima di eseguire il blitz su qualsiasi file contrassegnato come sospetto, eseguilo tramite VirusTotal online per una seconda opinione.

Scopri dove si nascondono i file dubbi

Strumento portatile gratuito Runscanner esegue la scansione di tutti i file, i driver e le impostazioni del sistema di avvio del PC. Il malware ama installare file di avvio e lasciarli indietro, quindi vengono eseguiti costantemente dal momento in cui si avvia il PC.

Dopo la scansione, lo strumento rivela quali file non si comportano come dovrebbero, attingendo informazioni dal suo database di oltre 900.000 file di sistema inclusi file EXE, DLL e SYS, precisamente i tipi di file che il malware ama creare, infettare e/o corrompere , e poi lasciati alle spalle.

Per ottenere il programma, fai clic su Download nella barra dei menu in alto, quindi fai clic su Download gratuito e salva ed esegui il file. Nella piccola finestra del programma, ti viene data la possibilità di utilizzare 'Modalità principiante' o 'Modalità esperto': quest'ultima ti consente di apportare modifiche ai file di Windows che si comportano in modo anomalo, mentre la modalità principiante no.

Scansiona il tuo router alla ricerca di dirottatori

Potresti non considerare il tuo router come parte del tuo computer, ma è una parte vitale della configurazione del tuo PC ed è un obiettivo primario per gli attacchi botnet. Inoltre, è improbabile che controlli il tuo router per bug o problemi a meno che Internet non inizi a funzionare, quindi potrebbe far parte di una botnet dannosa per mesi o anni prima che tu ne abbia idea.

La buona notizia è che controllare l'attività della botnet sul router è molto semplice e non comporta il download o l'installazione di alcun software. Fai clic su 'Inizia ora' sul Router Checker online gratuito di F-Secure e attendi qualche secondo mentre lo strumento cerca attività dannose come le richieste DNS che non finiscono dove dovrebbero andare. Se rileva attività sospette, verrai guidato su cosa fare dopo.

Sradica i rootkit che il tuo antivirus non può vedere

Kaspersky Internet Security 2017 è uno dei prodotti antivirus più potenti e accurati che il denaro possa comprare. Ma una cosa che non può fare è sradicare i rootkit, quei contrabbandieri invisibili che hackerano il tuo sistema operativo per assicurarsi che rimangano nascosti. Quindi siamo stati lieti e sollevati di sentire parlare di Kaspersky TDSSKiller, che si rivolge specificamente ai rootkit e non entrerà in conflitto con Kaspersky Internet Security o l'altra scelta di antivirus installato (dovresti avere solo un antivirus in esecuzione installato, o annulleranno effettivamente ciascuno altro fuori).

TDSSKiller è gratuito e open-source ed è disponibile in versioni installabili e portatili. Per prima cosa abbiamo provato a scaricare quello portatile dal sito PortableApps.com, ma questo significava dover prima installare la piattaforma PortableApps.

Per evitare questo problema, scarica la 'versione ZIP' dal sito mirror di download sicuro BleepComputer , che ospita anche uno dei nostri strumenti preferiti per la rimozione della posta indesiderata, AdwCleaner .

BleepingComputer dice che TDSSKiller funziona solo su Windows 8 e versioni precedenti, ma ha funzionato bene sul nostro PC Windows 10. Scarica ed estrai lo ZIP, quindi esegui il file del programma. Ci vorranno alcuni istanti per aggiornare prima le definizioni dei virus. Fare clic su 'Avvia scansione' per trovare e rimuovere rootkit e 'bootkit' nascosti nel PC.

Aspettati il peggio

Ci sono buone probabilità che ci sia malware sul tuo PC. L'ultimo Kaspersky Security Bulletin annuale afferma che il 34,2% dei computer è stato colpito da almeno un attacco malware lo scorso anno, ma sospettiamo che la cifra reale sia leggermente più alta.

Il sondaggio ha riguardato solo gli utenti che utilizzano l'antivirus Kaspersky. Insieme a Norton Security, Kaspersky supera ripetutamente i nostri test antivirus eseguiti dal nostro team di sicurezza presso Dennis Technology Labs (DTL). Pertanto, è probabile che l'incidenza del malware sui computer di quegli utenti sia inferiore rispetto ai computer che eseguono software meno potente o nessun antivirus.

LEGGI SUCCESSIVO : La nostra guida al miglior software antivirus 2017

Più precisamente, il rapporto include solo il malware che è stato individuato. Il malware non rilevato non poteva, per definizione, essere incluso. Per assicurarmi di non essere paranoico, ho chiesto a DTL se pensavano che ci fosse malware nei nostri PC. Mi aspettavo una risposta complicata che significasse forse, ma la risposta è stata sicuramente inequivocabile.

Attenti ai primi segnali

Se ci perdonerai, useremo di nuovo l'analogia della malattia. Quando sei troppo malato per alzarti dal letto, qualcosa potrebbe essere molto sbagliato e difficile da trattare. I primi segni di infezione sono molto più sottili. Potrebbero non essere difficili da vedere, ma sono difficili da riconoscere per quello che sono veramente.

Allo stesso modo, quando una richiesta di ransomware viene visualizzata sullo schermo o il software si rifiuta di funzionare, il malware si è impadronito del sistema e sarà difficile da sradicare. Potrebbe essere persino impossibile, a meno che non si esegua la temuta installazione pulita. Quindi vale la pena imparare i segni meno evidenti.

Non incolpare il tuo browser lento su Internet

Se il tuo browser è diventato improvvisamente dolorosamente lento e soggetto a crash, il tuo primo istinto potrebbe essere quello di prendere il telefono al tuo ISP e dare loro un pezzo della tua mente. Risparmia loro la tua furia, almeno finché non avrai verificato che il rallentamento non sia causato da qualcosa di più sinistro.

I colpevoli più probabili sono le barre degli strumenti di terze parti e altri PUP ('programmi potenzialmente indesiderati' - una frase troppo educata) che si sono attaccati al tuo PC quando hai installato il software gratuito. Fingono di essere qualcosa che non sono (come un utile motore di ricerca) o non rivelano completamente alcune delle cose che faranno (come tenere traccia della tua attività di navigazione). Inoltre assorbono la potenza del processore, impediscono ad altri programmi di funzionare correttamente e possono essere estremamente intimidatori.

Kaspersky e alcune altre società di antivirus non classificano i PUP come malware, ma le cose stanno iniziando a cambiare, giustamente. AVG , ad esempio, abilita la difesa da PUP e spyware per impostazione predefinita. Speriamo di vedere politiche simili adottate da tutte le aziende AV.

Un problema significativo con questi browser-hogs nascosti è che se li rimuovi spesso si rigenerano. Questo perché molti di noi utilizzano strumenti di sincronizzazione per mantenere gli stessi segnalibri ed estensioni sui nostri computer, laptop e altri dispositivi. Una volta che un file PUP si nasconde in Chrome Sync, ad esempio, può essere impossibile rimuoverlo a meno che non si smetta di utilizzare Chrome Sync. Credici, abbiamo provato tutto il resto.

Per eliminare fastidiose estensioni del browser, esegui lo strumento gratuito Auslogics Browser Care. Identifica e rimuove automaticamente le estensioni dubbie. Durante l'installazione, deseleziona 'Avvia programma all'avvio di Windows'. Questo programma non ha bisogno di essere eseguito costantemente in background e, se viene eseguito all'avvio, Windows impiegherà più tempo per l'avvio.

come fai a sapere se qualcuno ti ha aggiunto su snapchat

Escludere altre cause di crash

Gli arresti anomali regolari e inspiegabili sono tra i segni evidenti di infezione da malware, ma potrebbero anche essere causati da driver difettosi e altri guasti hardware.

Per escludere i colpevoli dell'hardware, inizia con lo strumento gratuito Chi si è schiantato , che è stato appena aggiornato per supportare Windows 10.

Fai clic su Download nella parte superiore della pagina, scorri verso il basso fino a 'WhoCrashed 5.51' in Strumenti di analisi degli arresti anomali, quindi fai clic su 'Scarica l'edizione gratuita per la casa'. Salva ed esegui il programma di installazione; non ci sono sciocchezze da cui rinunciare. Fare clic su Analizza per diagnosticare gli arresti anomali. Oltre a generare un elenco di sospetti, il programma fornisce anche un semplice rapporto in inglese che è molto più informativo dei complicati registri di arresto anomalo di Windows.

Se preferisci non installare software, usa la versione portatile dello strumento gratuito di NirSoft BlueScreenView . Ti dà un intero carico di informazioni su cosa è successo durante gli arresti anomali e ti consente di eseguire una ricerca istantanea su Google per i bug ad essi associati. Se i driver e altri errori hardware non sembrano causare i tuoi arresti anomali, il malware è un probabile colpevole.

Segnali a cui prestare attenzione...

- Non puoi ottenere l'accesso come amministratore sul tuo PC

- Le tue ricerche su Internet continuano a essere reindirizzate

- Un file è inaspettatamente danneggiato o non si apre

- Le tue password sono cambiate

- Le persone nel tuo elenco di indirizzi ricevono email di spam da te

- I programmi si aprono momentaneamente e poi si chiudono, quindi non puoi usarli

- Un file è inaspettatamente scomparso

- Trovi programmi in Tutte le app (in Windows) o Autoruns che non hai installato

- Il tuo PC continua a connettersi a Internet, anche quando non lo usi

- La tua stampante stampa le pagine che non le hai chiesto

- La home page del browser cambia e vengono visualizzate barre degli strumenti aggiuntive extra

- I tuoi scanner antivirus e antimalware non si aprono o non vengono eseguiti